Kevin Ruz se prošle godine, posle hakerskih napada na Sony Pictures, JPMorgan Chase, Ashley Madison i druge velike kompanije, zapitao kako se oseća žrtva napada na podatke. Zato je napravio eksperiment i pozvao dva vrhunska hakera da provedu dve nedelje hakujući ga najbolje što mogu. Uslovi koje je postavio je da ga ne kradu, otkrivaju njegove privatne informacije i uništavaju njegove i podatke drugih osoba. Na kraju oni bi mu pokazali šta su našli, obrisali sve što su kopirali i pomogli da popravi sve sigurnosne greške koje je imao.

Fortune 500 kompanije često imaju ovakvu praksu i nazivaju je „testiranje prodora“ (pentesting). Velike korporacije i vladine agencije plaćaju profesionalnim moralnim hakerima hiljade dolara po satu da probaju da hakuju njihove servere, u nadi da će oni pronaći rupe i slabosti koja se mogu popraviti pre nego što ih zlonamerni haker otkrije.

Elem, Kevin Ruz prilično vodi računa kada je u pitanju digitalna sigurnost. Stavlja dvostruku autentikaciju na svoje naloge, koristi password manager i koristi VPN kada se kači na javne wifi mreže. Ali protiv dva elitna hakera, ova zaštita je preslaba. Tokom dve nedelje razbili su svaku odbranu koju je postavio, otvorili najosetljivije informacije i potpuno preokrenuli njegov digitalni život. Kada su se sastali na DefCon-u, najvećoj svetskoj hakerskoj konvenciji koja se održava u Las Vegasu svake godine, objasnili su mu tačno koliku su štetu napravili.

- Social Engineering

Prvi haker, Kris Hadnagi, specijalizovao se za „social engineering“, napadanje mreže koristeći ljudske slabosti, više nego kodove i malware. Ovakva vrsta hakovanja je suptilna (npr. dobijanje adrese preko kablovske kompanije koja ne proverava PIN), ali može biti veoma opasna jer daje hakerima pristup podacima koji im mogu poslužiti za veće napade. Hadnagi je otkrio Ruzovu adresu zumiranjem slike psa koju je on postavio na Twitter (adresa je bila upisana sitnim slovima na ogrlici psa), a potom i broj socijalnog osiguranja putem pretraživača posebne namene. Već tada Handagi je mogao da isključi struju, pristupi računu u banci, a mogao je da iskoristi više podataka za sofisticiraniji napad. Na kraju, Hadnagijeva saradnica Džesika Klark izvršila je prevaru glasom. Pozvala je njegovu telefonsku kompaniju, pretvarala se da je njegova supruga i tražila nalog. Da bi bila uverljivija, pustila je snimak bebe koja plače na YouTube-u. Ne samo da je dobila pristup računu, nego je ubedila radnika korisničke službe da promeni šifru.

Najstrašnija stvar je što se social engineering može desiti svakome, bez obzira koliko je neko pažljiv.Na kraju krajeva, pogrešila je telefonska kompanija. Svi su ranjivi ako kompanije koje treba da čuvaju podatke ne obave taj deo posla. Druga strašna stvar je što ovo može da uradi bilo ko. Potreban je Google, telefon i amaterske glumačke veštine.

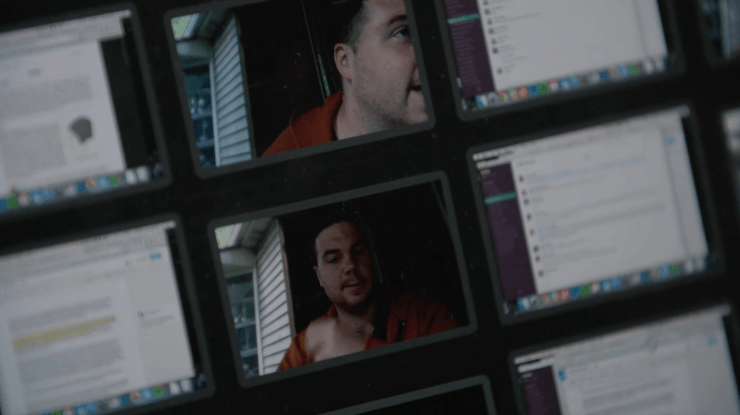

Drugi haker je Den Tentler, osnivač Phobos Group-e koji godinama testira kompjuterske sisteme velikih kompanija. On je otkrio da je Squarespace website host Ruzovog sajta. Onda je registrovao domen koji se razlikuje jedno slovo, napravio lažni sajt koji je predstavljao Squarespace security page i poslao mu email sa informacijom da instalira update koji će popraviti sigurnost na Ruzovom sajtu. Taj update je ustvari bio malware koji je stvorio nešto što se zove shell. Ovo je Tentleru omogućilo da se uloguje u Ruzov kompjuter i preuzme celu kontrolu. Od tog momenta sve je bilo lako. Tentler je instalirao keylogger koji je beležio svako ukucano slovo, iskoristio ga da uđe u password manager čime je dobio pristup svim šiframa. Našao je akreditaciju za Dropcam i posmatrao Ruza preko njegovog sigurnosnog sistema.

Da je hteo, Tentler je mogao da isprazni račun u banci, obriše bitne podatke, slike i snimke, iskoristi tajne iz email inboxa da uništi Ruzovu reputaciju. „Mogao sam da te ostavim kao beskućnika“, rekao je Tentler kada su se sreli.

Izvor i Foto: fusion.net, pixabay.com